強化網站安全 – Cookie篇

為了有效避免xss攻擊,可以在cookie上面做些強化,目前有三個flag可以使用,以下就做這三點簡單介紹

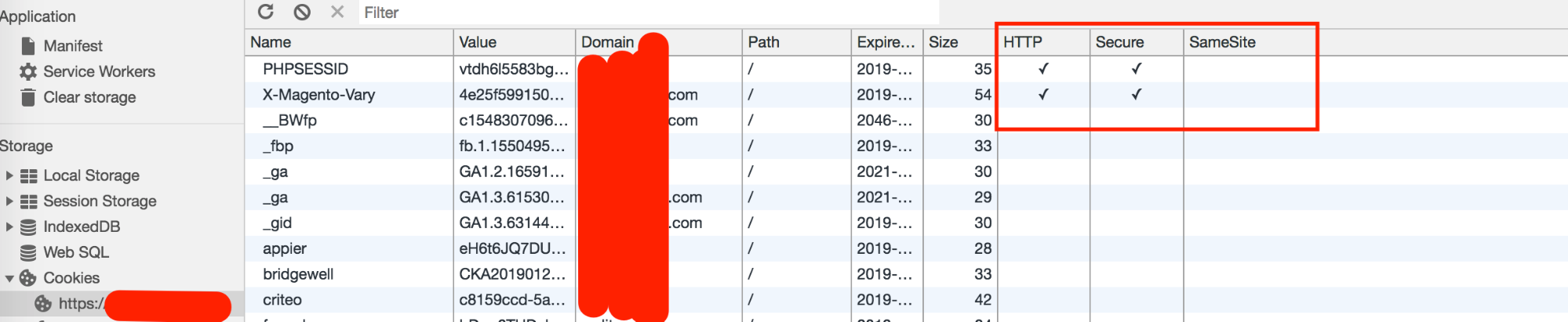

(以chrome為例,在application裡面的cookie裡面可以看的到這些資訊)

- HTTP — Http Only,就是限定只能透過http的方式取得cookie,意思就是說不能透過javascript去取得這個cookie,比如document.cookie。

- Secure — cookie只透過https傳送。

- SameSite — 如果啟用的話、如果你透過不同的網站(不同domain),連到結到目標的domain,這個cookie就會失效。

舉個例子:如果fb啟用這個flag的話、如果別的網站有提供fb的link,你透過該link、連到fb,你在fb的帳號就會被登出,因為cookie失效。

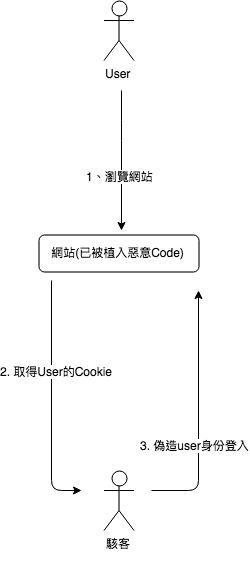

XSS攻擊:

透過javascript的植入、取得user的cookie,接下來就可以偽造該user的身份登入該網站。

如何設定(Apache):

- 請載入mod_headers.so模組。

- 接下來可以在httpd.conf裡面設定。

Header edit Set-Cookie ^(.*)$ $1;HttpOnly;Secure - 然後重啟服務就行了。

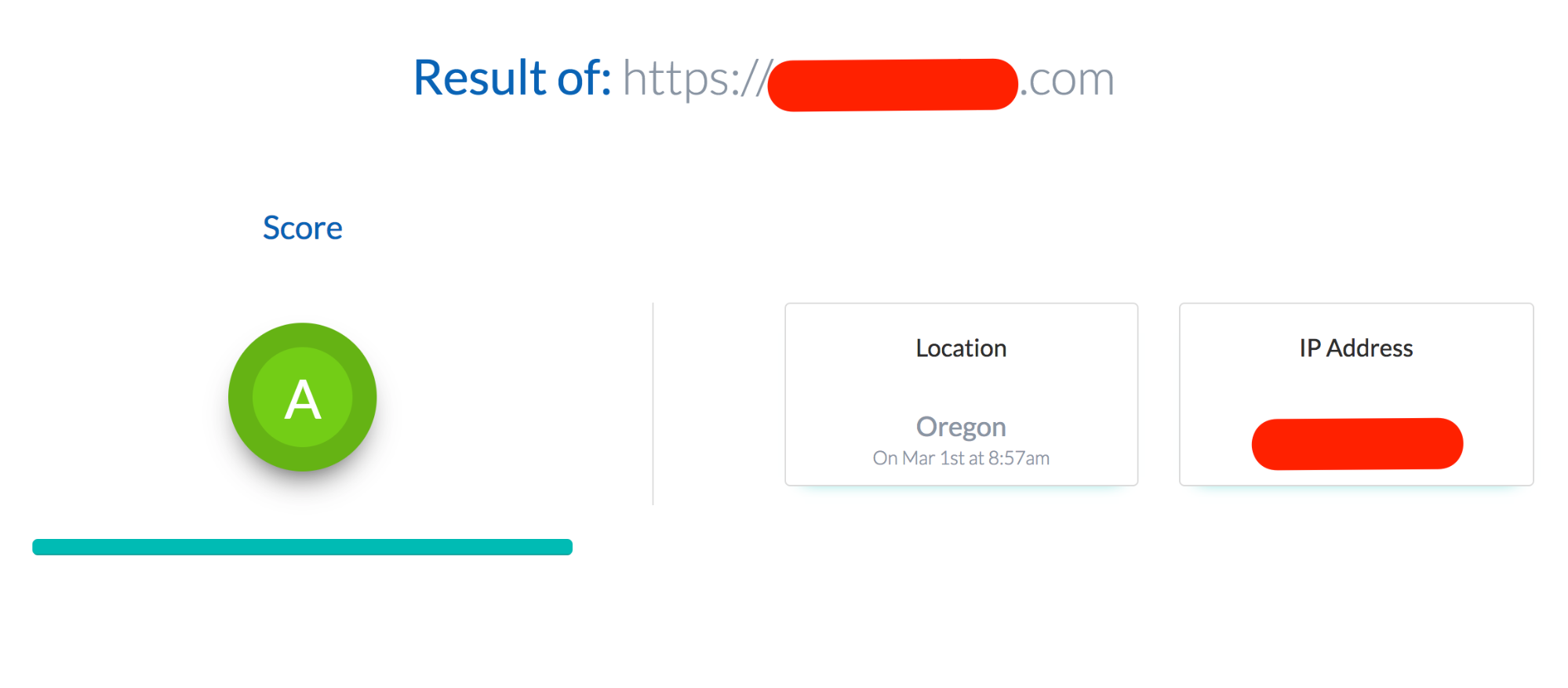

- 使用這個工具檢查是否安全。

https://tools.geekflare.com/tools/http-header-test

以上是在cookie中優化以避免xss攻擊的簡介,想了解更多關於xss攻擊防範務必訂閱我們的電子報唷,以及追蹤我們的臉書粉絲團,才能收到第一手的最新資訊喔!

我要留言